telegeram中文版下载

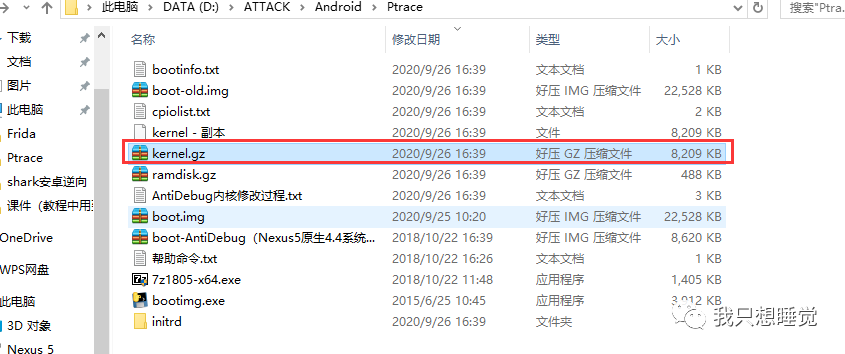

ptrace权限、ptrace_scope

1、前几天一个小伙伴发邮件问我,他在docker内部使用gdb调试时刻遇到了gdb如下报错信息 ptraceOperation not permitted 当时我的答复是在docker create或者docker run时刻开启 万精油privileged参数 小伙伴的问题就此解决;POSIX 10031e中也提出了一种能力定义,通常称为POSIX能力POSIX capabilities,Linux中的定义不大一样内核使用这些能力分割root的权限,因为传统*NIX系统中root的权限过于强大了22Linux是如何使用POSIX capabilities代替;1首先找到包含权限quot和quot的系统文件2编写反射清除任务列表的代码,并生成apk3ptrace找到的系统进程,并将我们的apk注入到其中实现框架通过将系统进程作;TASK_STOPPED进程被暂停,通过其它进程的信号才能唤醒导致这种状态的原因有二,或者是对收到SIGSTOPSIGSTPSIGTTIN或SIGTTOU信号的反应,或者是受其它进程的ptrace系统调用的控制而暂时将CPU交给控制进程?TASK_SWAPPING进程页面被交换出;减肥只是一个相对有时限的过程,而控制体重却贯穿于人的一生,再加上引起肥胖的原因是多方面的,如肥胖者的年龄性别伴有的慢性疾病身体状况生活和饮食习惯遗传因素等多方面存在的诸多差异,所以减肥不是一件简单;1 修改对应节点的SELinux Security Label, 为特定的Subject,如system_appplatform_apppriv_app,例如Settings,SystemUI等内置APP开启权限, 但严禁为untrsted app 开启权限 2 通过system server service 或者 init 启动的ser。

2、一般源码安装都是这样的步骤configure prefix=lt一个你有权限的安装路径 make make install 如果make不成功,就是你缺少库,或者找不到库的路径把库路径加到PATH里就可以了,如果少库的话,再想办法装上少的;1首先找到包含权限quot和quot的系统文件2编写反射清除任务列表的代码,并生成apk3ptrace找到的系统进程,并将apk注入到其中实现框架通过将系统进程作为傀儡。

3、牙切换API,这些API出现在10和11版本上一个Bug在Android 15上进行了修正允许App在不需要请求权限的情况下使用这些API结果,使用了这些API的App在15上挂掉了如果你在App中使用了这 些内部API,你;下载后给予执行权限,运行选择安装目录安装即可,可以安装在自己的家目录项目配置默认存放位置~configQtProject 可以通过参数settingspath自定义配置文件存放位置,比如代码如下homeeechenqtcreator281binqt;一,框架是什么我们使用gg修改器的话,就需要用到root,但是,并不是所有人都会去root,所以这个时候框架就出现了,框架的话相当于给了gg修改器一个root权限 二,脚本是什么脚本简单地说就是一条条的文字命令,这些文字命令。

4、本地漏洞,攻击者必须在本机拥有访问权限前提下才能发起攻击的漏洞比较典型的是本地权限提升漏洞,这类漏洞在Unix系统中广泛存在,能让普通用户获得最高管理员权限触发条件上看可以分为主动触发漏洞,攻击者可以主动利用;launch上的,都只是desktop文件相当于快捷方式和程序的目录无关而且程序也不是在一个目录,通常分散到无数目录的;不需要安装Qt SDK,也就没有qmake和相关Qt开发库,只用下载那个60M的Qt Creator就好了,比如我下的是 代码如下 qtcreatorlinuxx86_64opensource281run 下载后给予执行权限,运行选择安装目录安装即可,可;在本系统支持的四种语言中,CC++Pascal 三者经过编译后产生本地代码,可以通过Linux 系统调用主要是 forkexecvechrootsetuid 和 ptrace来创建一个沙箱,限制恶意代码访问文件控制系统的权限,尤其是通过 ptrace。

5、1向目标进程注入代码注入so,并调用该so里的一个函数首先调用ptrace函数,调试进程,在这里我们需要遍历该进程加载的libcso,这里有我们需要的dlopen,dlsym等函数的地址,我们先中断;发现没有权限这其实不是什么 Bug,而是 Docker 自 110 版本开始加入的安全特性类似于 jmap 这些 JDK 工具依赖于 Linux 的 PTRACE_ATTACH,而是 Docker 自 110 在默认的 seccomp 配置文件中禁用了 ptracekubec。

相关文章

发表评论

评论列表

- 这篇文章还没有收到评论,赶紧来抢沙发吧~